Verhaltensbasierte Sicherheit

Für jede Verhaltensweise wurden Situationen verfasst, die spezifische Zielgruppen ansprechen (Mitarbeitende, Führungskräfte, Leitungsorgane etc.). Dies ermöglicht eine normenkonforme Auswertung.

Beispiel einer Verhaltensweise

„Verifies message legitimacy before forwarding to workplace contacts to prevent misinformation or security risks."

Diese Verhaltensweise mappt gegen folgende Normen, Standards und Gesetze:

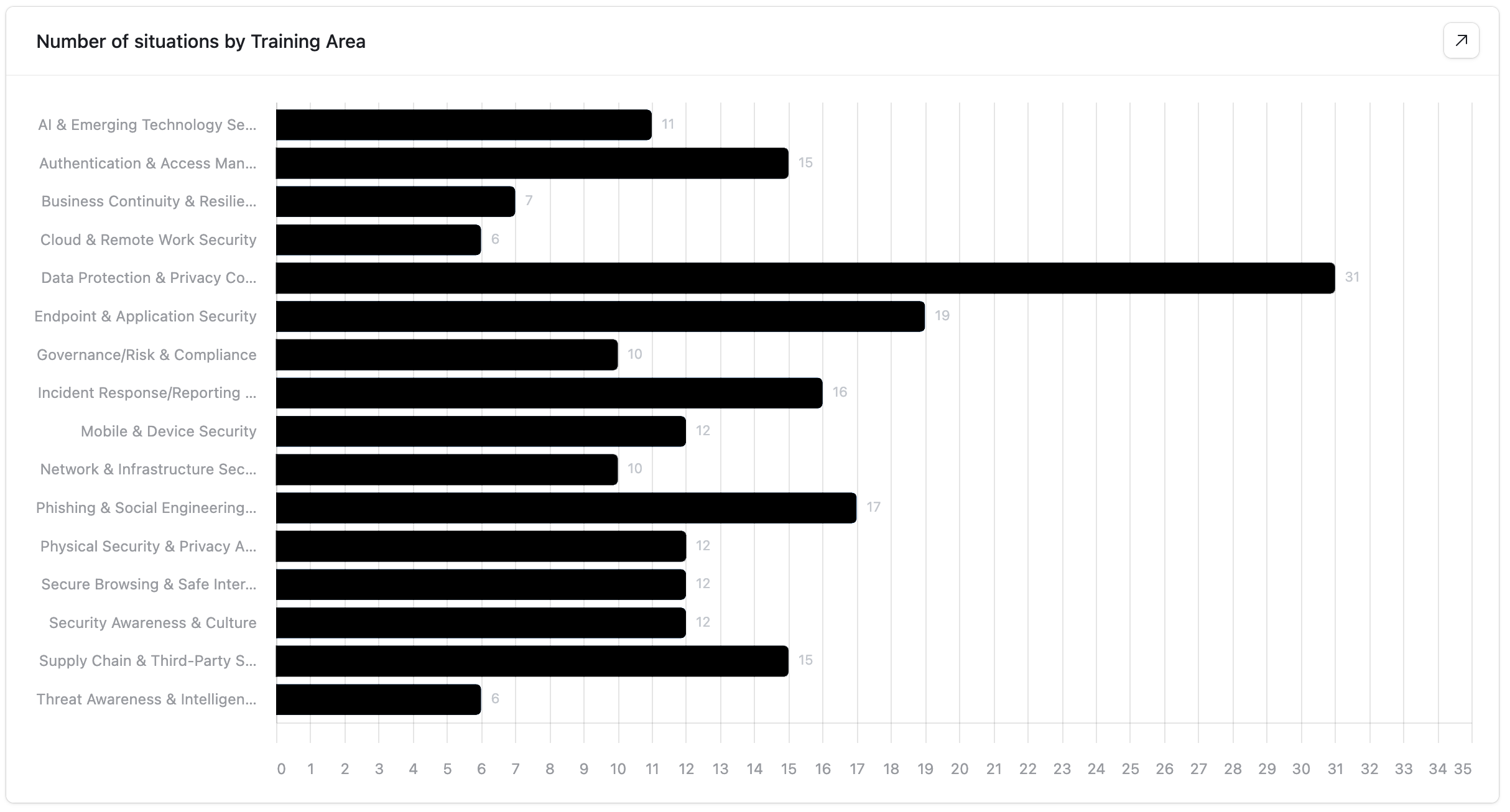

Daraus ergibt sich dann eine Anzahl Verhaltensweisen je Trainingsbereich.